Я нерекламирую какой то антивирус а лиш даю возможность это обсудить

Добавлено спустя 2 минуты 45 секунд:

Microsoft: спама в электронной почте - 97%

Более 97% электронных сообщений, отправляемых через интернет, являются спамом, сообщает BBC со ссылкой на результаты исследования, проведенным специалистами компании Microsoft.

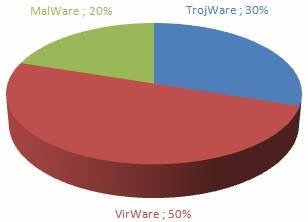

Основная часть спама - предложения купить различные лекарства, "деловые предложения" от мошенников, порнография. При этом сообщения со спамом часто являются разносчиками компьютерных вирусов. Специалисты Microsoft подсчитали, что на тысячу компьютеров приходятся 8,6 зараженных вирусами машин. Также выяснилось, что хакеры все чаще пытаются заразить вирусами приложения пакета Microsoft Office и документы в формате PDF.

Увеличение числа спама Эд Гибсон (Ed Gibson), советник Microsoft по вопросам компьютерной безопасности, объясняет тем, что все чаще вместо поиска уязвимых мест в компьютерных системах мошенники пытаются играть на слабостях пользователей. При этом Microsoft подчеркивает, что паниковать по поводу высокого уровня спама простым пользователям не следует. По словам Клиффа Эванса (Cliff Evans), главы отдела компьютерной безопасности британского подразделения Microsoft, большинство из спамовых сообщений фильтруются и не доходят до почтового ящика пользователей.

... и по идее это не взлом а изначальная возможность заложенная программерами в ось смартфона...типо сервисный код через смс! у нашего брата обычно столько денег на счету что даже браузер не запустится... правда если перед этим злоумышленник не пополнит жертве счет...

... и по идее это не взлом а изначальная возможность заложенная программерами в ось смартфона...типо сервисный код через смс! у нашего брата обычно столько денег на счету что даже браузер не запустится... правда если перед этим злоумышленник не пополнит жертве счет...