Подписка нановости

Новости получают: 230 человек(а)Ежедневная подписка на новости

Предлашаем Вам подписаться на ежедневную рассылку нашего портала. Вы сможете ежедневного получать самые свежие новости мира спутникового и эфирного телевидения, обновления на спутниках и профессиональные обзоры техники».

Правила пользователя

На сайте строго запрещено:

1.1 - сообщения, не относящиеся к содержанию статьи или к контексту обсуждения

1.1.1 - постить сообщения не содержащие смысла (lol , :-) и т.д.)

1.2 - оскорбление и угрозы в адрес посетителей сайта

1.3 - в комментариях, личных сообщениях и постах форума - запрещаются выражения, содержащие ненормативную лексику, унижающие человеческое достоинство, разжигающие межнациональную рознь. Запрещены любые упоминания о политике, фотографии, карикатуры, анекдоты и прочее.

1.4 - СПАМ, а также реклама любых товаров и услуг, иных ресурсов, СМИ или

событий, не относящихся к контексту обсуждения статьи

1.5 - запрещено публиковать ссылки на любые ресурсы сети во всех постах и

комментариях ,за исключением отведенных тем! Если существует необходимость

опубликовать ссылку по теме, обязательное размещение ссылки под тег HIDE

1.6 - запрещено заливать файлы больше чем 512 кб в промежуточные(не

первые) посты темы

1.7 - запрещено писать в темах без обсуждения (разрешено только постить по теме)

, обсуждение в других темах

1.8 - запрещено дублировать посты и темы

1.9 - запрещены сообщения в личку или в icq , за исключением вопросов по

работе форума и сайта

1.10 - красный цвет может использовать только

администрация форума, исключением является выделение очень важных

моментов, которые обязательно выполнить, например при прошивке ресивера.

1.11 - На форуме и сайте разрешено использование изображений только загруженных

непосредственно на форум , другие изображения будут удаляться

1.11.1 На форуме запрещено загружать изображения которые не относятся к

спутниковой тематике, разрешено вставлять изображения из других источников,

возможно размещение только под HIDE

По настоятельной рекомендации с насущными вопросами заходить сразу в раздел Вопросы

новичков о Сат ТВ

Такой темы не существует или в данный момент она не доступна! Возможно вы вошли на форум в качестве гостя, для просмотра этой темы вам необходимо зарегистрироваться!

-

![Обор Homatics Box Q и Homatics DONGLE Q]() 20:13, 30 марта 2021 | , Обзоры ресиверов

Обор Homatics Box Q и Homatics DONGLE Q

20:13, 30 марта 2021 | , Обзоры ресиверов

Обор Homatics Box Q и Homatics DONGLE Q

-

![Обзор AB CryptoBox 750HD + Xtra TV]() 18:09, 24 марта 2021 | Новости, Обзоры ресиверов

Обзор AB CryptoBox 750HD + Xtra TV

18:09, 24 марта 2021 | Новости, Обзоры ресиверов

Обзор AB CryptoBox 750HD + Xtra TV

-

![Обзор AB CryptoBox 800UHD DVB-S2X]() 14:35, 26 февраля 2021 | Новости, Обзоры ресиверов

Обзор AB CryptoBox 800UHD DVB-S2X

14:35, 26 февраля 2021 | Новости, Обзоры ресиверов

Обзор AB CryptoBox 800UHD DVB-S2X

-

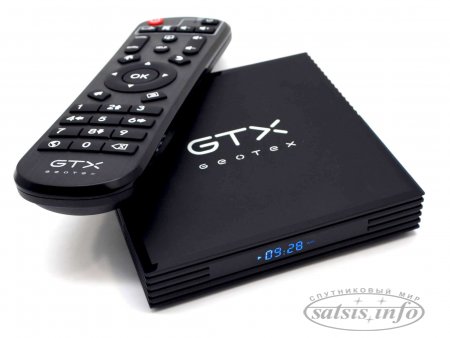

![Обзор Geotex GTX-R10i PRO]() 22:32, 15 октября 2020 | Новости, Обзоры ресиверов

Обзор Geotex GTX-R10i PRO

22:32, 15 октября 2020 | Новости, Обзоры ресиверов

Обзор Geotex GTX-R10i PRO

-

![Обзор Formuler Z8]() 13:24, 11 июля 2019 | Новости, Обзоры ресиверов

Обзор Formuler Z8

13:24, 11 июля 2019 | Новости, Обзоры ресиверов

Обзор Formuler Z8

-

![Осторожно, Zidoo]() 14:23, 14 февраля 2019 | Новости, Обзоры ресиверов

Осторожно, Zidoo

14:23, 14 февраля 2019 | Новости, Обзоры ресиверов

Осторожно, Zidoo

-

![Обзор Sat-Integral 5052 T2]() 15:59, 10 декабря 2018 | Обзоры ресиверов

Обзор Sat-Integral 5052 T2

15:59, 10 декабря 2018 | Обзоры ресиверов

Обзор Sat-Integral 5052 T2

-

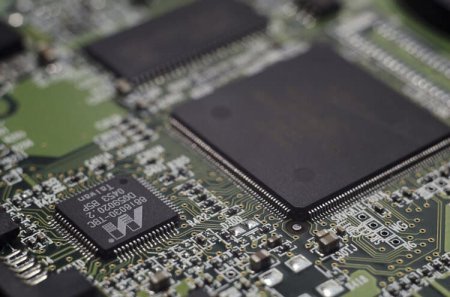

![Власти Южной Кореи готовы выделить $7,3 млрд на поддержку национальной полупроводниковой отрасли]() 06:29, 12 мая 2024 | Новости

Власти Южной Кореи готовы выделить $7,3 млрд на поддержку национальной полупроводниковой отрасли

06:29, 12 мая 2024 | Новости

Власти Южной Кореи готовы выделить $7,3 млрд на поддержку национальной полупроводниковой отрасли

-

![Samsung форсирует выход на рынок стеклянных подложек для чипов]() 06:29, 12 мая 2024 | Новости

Samsung форсирует выход на рынок стеклянных подложек для чипов

06:29, 12 мая 2024 | Новости

Samsung форсирует выход на рынок стеклянных подложек для чипов

-

![Маск заявил, что четвертый испытательный полет Starship может состояться через 3-5 недель]() 06:26, 12 мая 2024 | Новости

Маск заявил, что четвертый испытательный полет Starship может состояться через 3-5 недель

06:26, 12 мая 2024 | Новости

Маск заявил, что четвертый испытательный полет Starship может состояться через 3-5 недель

-

![Tak TV тестируется на 4,8°E]() 06:24, 12 мая 2024 | Новости

Tak TV тестируется на 4,8°E

06:24, 12 мая 2024 | Новости

Tak TV тестируется на 4,8°E

-

![На Земле началась очень сильная магнитная буря]() 06:19, 12 мая 2024 | Новости

На Земле началась очень сильная магнитная буря

06:19, 12 мая 2024 | Новости

На Земле началась очень сильная магнитная буря

-

![Канал Настоящее Время в FTA на 9°E]() 06:16, 12 мая 2024 | Новости

Канал Настоящее Время в FTA на 9°E

06:16, 12 мая 2024 | Новости

Канал Настоящее Время в FTA на 9°E

-

![Запущена новая группа спутников Starlink]() 21:11, 10 мая 2024 | Новости

Запущена новая группа спутников Starlink

21:11, 10 мая 2024 | Новости

Запущена новая группа спутников Starlink

XML error in File: https://www.tricolor.tv/rss/

Футбол

21:45 Фіорентина

Обновлено: 21:07 13.05.2024

Телепрограмма

09:50 - Т/с "Агенты справедливости", 7 сезон, 68 с. "Наручники для ангелов".

10:35 - Т/с "Агенты справедливости", 7 сезон, 69 с. "Подпись или смерть".

11:25 - Т/с "Агенты справедливости", 7 сезон, 70 с. "Чао, бамбино!".

09:30 - Баскетбол. NBL Overtime.

10:30 -

12:30 - Arsenal TV. Футбол. Чемпионат Англии. Премьер-лига. Ноттингем Форест - Арсенал.

10:00 - "Единые новости". Телемарафон.

11:00 - "Единые новости". Телемарафон.

12:00 - "Единые новости". Телемарафон.

09:35 - Х/ф "Ненасытные люди".

11:25 - Х/ф "Сплит. Звезда на грани".

13:05 - Х/ф "Криминальный город: Возмездие".

Вся телепрограмма

Голосование

Какой провайдер спутникового ТВ вы смотрите?

Кто онлайн

Новое в каталоге

Sat-integral club

Re: Безкоштовний плейлист IPTV

Re: Безкоштовний плейлист IPTV

PHP: mail() через внешние SMTP msmtp

webhook telegram Read timeout expired

Блокировка интернета на PS4 или ПК детям, через Telegram бота на Mikrotik

Сервер VPN IKEv2 MSCHAPv2 с логином и паролем на MikroTik + клиент Android 13

Уведомление в Telegram об окончании бекапа Hestia или VestaCP

Бесплатный VPN Warp от Cloudflare на роутере Keenetic Speedster

Windows 10 Неверное имя пользователя и пароль Samba Share Ubuntu

Host key verification failed после обновления сервера Ubuntu

dhcp-client on ISP1 lost IP address 176.117.167.211 — lease stopped locally

NFS подключение диска windows client к серверу на Ubuntu