Подписка нановости

Новости получают: 233 человек(а)Ежедневная подписка на новости

Предлашаем Вам подписаться на ежедневную рассылку нашего портала. Вы сможете ежедневного получать самые свежие новости мира спутникового и эфирного телевидения, обновления на спутниках и профессиональные обзоры техники».

Правила пользователя

На сайте строго запрещено:

1.1 - сообщения, не относящиеся к содержанию статьи или к контексту обсуждения

1.1.1 - постить сообщения не содержащие смысла (lol , :-) и т.д.)

1.2 - оскорбление и угрозы в адрес посетителей сайта

1.3 - в комментариях, личных сообщениях и постах форума - запрещаются выражения, содержащие ненормативную лексику, унижающие человеческое достоинство, разжигающие межнациональную рознь. Запрещены любые упоминания о политике, фотографии, карикатуры, анекдоты и прочее.

1.4 - СПАМ, а также реклама любых товаров и услуг, иных ресурсов, СМИ или

событий, не относящихся к контексту обсуждения статьи

1.5 - запрещено публиковать ссылки на любые ресурсы сети во всех постах и

комментариях ,за исключением отведенных тем! Если существует необходимость

опубликовать ссылку по теме, обязательное размещение ссылки под тег HIDE

1.6 - запрещено заливать файлы больше чем 512 кб в промежуточные(не

первые) посты темы

1.7 - запрещено писать в темах без обсуждения (разрешено только постить по теме)

, обсуждение в других темах

1.8 - запрещено дублировать посты и темы

1.9 - запрещены сообщения в личку или в icq , за исключением вопросов по

работе форума и сайта

1.10 - красный цвет может использовать только

администрация форума, исключением является выделение очень важных

моментов, которые обязательно выполнить, например при прошивке ресивера.

1.11 - На форуме и сайте разрешено использование изображений только загруженных

непосредственно на форум , другие изображения будут удаляться

1.11.1 На форуме запрещено загружать изображения которые не относятся к

спутниковой тематике, разрешено вставлять изображения из других источников,

возможно размещение только под HIDE

По настоятельной рекомендации с насущными вопросами заходить сразу в раздел Вопросы

новичков о Сат ТВ

SMB

Первая версия протокола была разработана сотрудником IBM Бэрри Файгенбаумом (англ. Barry Feigenbaum) в 1983 году. Изначально SMB был реализован через NetBIOS (поверх NBF, IPX/SPX или NetBIOS over TCP/IP) и использовался в сетях MS-NET и LAN Manager для DOS, а также в Windows for Workgroups. Microsoft регулярно дополняла протокол новыми возможностями; так, вторая версия Microsoft Networks SMB File Sharing Protocol Extensions появилась в 1988 году, 3-я версия в 1989 году, версия 3.4 в 1992.

В 1992 году появилась Samba — свободная реализация протокола SMB для UNIX-подобных операционных систем (изначально для SunOS). Поскольку Microsoft не опубликовала документацию значительной части своих дополнений к SMB, разработчикам Samba пришлось провести обратную разработку протокола.

В 1996 году Microsoft стала использовать новое название для дополненной версии протокола, которая использовалась в Windows NT 4.0 — CIFS (англ. Common Internet File System); новое имя прижилось, и SMB и CIFS фактически стали синонимами. Microsoft некоторое время пыталась превратить CIFS в международный стандарт через IETF, но после 2000 года прекратила работу по стандартизации.

В Windows 2000 впервые появился SMB непосредственно поверх TCP (без NetBIOS); для этого используется порт 445 (SMB через NBT использовал порт 139).

В Windows Vista появилась новая версия протокола — SMB 2.0. Протокол был значительно упрощен (в SMB было более 100 команд, а в SMB 2 всего 19); при этом была повышена производительность (благодаря механизму кэширования, возможности совмещать несколько команд SMB 2 в одном сетевом запросе и увеличенным буферам чтения и записи), особенно в сетях с высокой латентностью, улучшена масштабируемость и добавлена возможность автоматического продолжения сеанса в случае временного отсоединения от сервера[4]. SMB 2 использует тот же порт (445) как и SMB, но другой заголовок пакетов (0xFF 'S' 'M' 'B' в SMB, 0xFE 'S' 'M' 'B' в SMB 2).

В 2008 году, под давлением Еврокомиссии, Microsoft опубликовала описание своих проприетарных протоколов, в том числе и SMB, на сайте MSDN.

Принцип работы

SMB — это протокол, основанный на технологии клиент-сервер, который предоставляет клиентским приложениям простой способ для чтения и записи файлов, а также запроса служб у серверных программ в различных типах сетевого окружения. Единственное отличие от модели клиент-сервер это, когда клиент посылает в качестве запроса оппортунистические блокировки, а сервер вынужден отпустить уже предоставленную блокировку, так как другой клиент запросил открытие файла в режиме, несовместимом с предоставленной блокировкой. В этом случае, сервер посылает клиенту уведомительное сообщение о том, что блокировка была снята. Серверы предоставляют файловые системы и другие ресурсы (принтеры, почтовые сегменты, именованные каналы и т. д.) для общего доступа в сети. Клиентские компьютеры могут иметь у себя свои носители информации, но они так же хотят иметь доступ к ресурсам, предоставленным сервером для общего пользования.

Клиенты соединяются с сервером, используя протоколы TCP/IP (а точнее NetBIOS через TCP/IP), NetBEUI или IPX/SPX. После того, как соединение установлено, клиенты могут посылать команды серверу (эти команды называются SMB-команды или SMBs), который дает им доступ к ресурсам, позволяет открывать, читать файлы, писать в файлы и, вообще, выполнять весь перечень действий, которые можно выполнять с файловой системой. Однако, в случае SMB, эти действия совершаются через сеть. Как было сказано выше, SMB работает, используя различные протоколы.

В сетевой модели OSI протокол SMB используется как протокол Application/Presentation уровня и зависит от низкоуровневых транспортных протоколов. SMB может использоваться через TCP/IP, NetBEUI и IPX/SPX. Если TCP/IP или NetBEUI будут заняты, то будет использоваться NetBIOS API. SMB также может посылаться через DECnet протокол. Digital (ныне Compaq) сделала это специально для своего продукта PATHWORKS. NetBIOS, в случае использования через TCP/IP, имеет различные названия. Microsoft называет его в некоторых случаях NBT, а в некоторых NetBT. Так же встречается название RFCNB.

С начала существования SMB было разработано множество различных вариантов протокола для обработки всё возрастающей сложности компьютерной среды, в которой он использовался. Договорились, что реальный вариант протокола, который будет использоваться клиентом и сервером, будет определяться командой negprot (negotiate protocol). Этот SMB обязан посылаться первым до установления соединения. Первым вариантом протокола был Core Protocol, известный как SMB реализация PC NETWORK PROGRAM 1.0. Он должным образом поддерживает весь набор основных операций, который включает в себя:

присоединение к файловым и принтерным ресурсам и отсоединение от них

открытие и закрытие файлов

открытие и закрытие принтерных файлов

чтение и запись файлов

создание и удаление файлов и директорий

поиск директорий

получение и установление атрибутов файла

блокировка и разблокировка файлов

Модель механизма защиты, которая используется в Microsoft SMB Protocol, в основном идентична модели любого другого варианта SMB протокола. Она состоит из двух уровней защиты: user-level (пользовательский уровень) и share-level (уровень совместно используемого ресурса). Под share (выложенный в сеть ресурс) понимается файл, директория, принтер, любая услуга, которая может быть доступна клиентам по сети.

Аутентификация на уровне user-level означает, что клиент, который пытается получить доступ к ресурсу на сервере, должен иметь username (имя пользователя) и password (пароль). Если аутентификация прошла успешно, клиент имеет доступ ко всем доступным ресурсам сервера, кроме тех, что с share-level защитой. Этот уровень защиты дает возможность системным администраторам конкретно указывать, какие пользователи и группы пользователей имеют доступ к определённым данным. Он используется в Windows NT, Windows 2000, Windows XP.

Аутентификация на уровне share-level означает, что доступ к ресурсу контролируется паролем, установленным конкретно на этот ресурс. В отличие от user-level, этот уровень защиты не требует имя пользователя для аутентификации и не устанавливается никакая уникальность текущего пользователя. Этот уровень используется в Windows NT, Windows 2000 и Windows XP для обеспечения дополнительного уровня контроля защиты сверх user-level. Операционные системы Windows 95, Windows 98 и Windows ME реализуют защиту только этого уровня.

В обоих этих уровнях защиты используется шифрование. Пароль зашифровывается, прежде чем отправляется на сервер. Типы шифрования NTLM и старые версии LAN Manager (LM) поддерживаются протоколом. Оба метода шифрования используют аутентификацию типа отклик-отзыв, в которой сервер посылает клиенту случайную сгенерированную строку, а клиент возвращает в качестве отзыва обработанную строку, которая доказывает, что клиент имеет достаточный мандат для доступа к данным.

Методы взлома SMB

Большинство методов взлома основано на том, что злоумышленник получает доступ к базе данных, в которой операционная система хранит хеши паролей пользователей, т.е в SAM. Если SAM уже получена, то далее остается только воспользоваться одной из многих утилит, которые помогают дешифровать пароли пользователей, полученные из SAM.

Одной из самых известных подобного рода программ является L0phtCrack. Принцип её действия очень прост. Похищенная база данных сначала импортируется в программу. Далее выбирается нужная учетная запись и запускается процесс дешифровки, который может занять много времени. Среди способов расшифровки имеется возможность проведения «атаки по словарю», т.е попытка угадать пароль по уже заложенному в программу списку распространенных паролей, на тот случай если пароль короткий и незамысловатый. Также злоумышленник может задумать использовать L0phtCrack в режиме «SMB Packet Capture» в локальной сети, если он обладает необходимыми правами для установки и запуска программ на компьютере. В этом случае хеши паролей пользователей также можно будет перехватить с помощью утилиты. Запустив программу сразу же можно, перехватывая пакеты, получить хеши паролей пользователей, которые аутентифицируются на сервере в данный момент, так как довольно часто при работе в локальной сети пользователи с разных компьютеров повторно аутентифицируются на главном сервере. Затем злоумышленнику остается только сохранить все перехваченные хэши паролей и начать дешифрацию аналогично тому, как это происходило с дешифровкой SAM файла. Как правило, у большинства пользователей простые пароли, поэтому программа способна взломать их всего за несколько минут своей работы, с помощью встроенного списка паролей. Остальные утилиты основаны на таком же принципе.

-

![Обор Homatics Box Q и Homatics DONGLE Q]() 20:13, 30 марта 2021 | Новости, Обзоры ресиверов

Обор Homatics Box Q и Homatics DONGLE Q

20:13, 30 марта 2021 | Новости, Обзоры ресиверов

Обор Homatics Box Q и Homatics DONGLE Q

-

![Обзор AB CryptoBox 750HD + Xtra TV]() 18:09, 24 марта 2021 | Новости, Обзоры ресиверов

Обзор AB CryptoBox 750HD + Xtra TV

18:09, 24 марта 2021 | Новости, Обзоры ресиверов

Обзор AB CryptoBox 750HD + Xtra TV

-

![Обзор AB CryptoBox 800UHD DVB-S2X]() 14:35, 26 февраля 2021 | Новости, Обзоры ресиверов

Обзор AB CryptoBox 800UHD DVB-S2X

14:35, 26 февраля 2021 | Новости, Обзоры ресиверов

Обзор AB CryptoBox 800UHD DVB-S2X

-

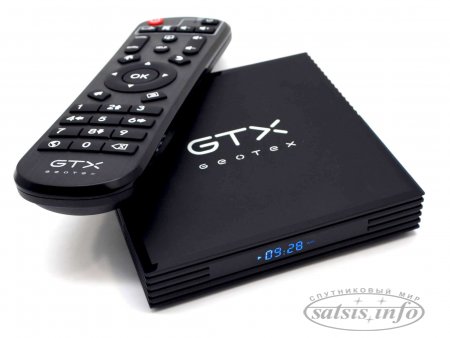

![Обзор Geotex GTX-R10i PRO]() 22:32, 15 октября 2020 | Новости, Обзоры ресиверов

Обзор Geotex GTX-R10i PRO

22:32, 15 октября 2020 | Новости, Обзоры ресиверов

Обзор Geotex GTX-R10i PRO

-

![Обзор Formuler Z8]() 13:24, 11 июля 2019 | Новости, Обзоры ресиверов

Обзор Formuler Z8

13:24, 11 июля 2019 | Новости, Обзоры ресиверов

Обзор Formuler Z8

-

![Осторожно, Zidoo]() 14:23, 14 февраля 2019 | Новости, Обзоры ресиверов

Осторожно, Zidoo

14:23, 14 февраля 2019 | Новости, Обзоры ресиверов

Осторожно, Zidoo

-

![Обзор Sat-Integral 5052 T2]() 15:59, 10 декабря 2018 | Обзоры ресиверов

Обзор Sat-Integral 5052 T2

15:59, 10 декабря 2018 | Обзоры ресиверов

Обзор Sat-Integral 5052 T2

-

![Власти Южной Кореи готовы выделить $7,3 млрд на поддержку национальной полупроводниковой отрасли]() 06:29, 12 мая 2024 | Новости

Власти Южной Кореи готовы выделить $7,3 млрд на поддержку национальной полупроводниковой отрасли

06:29, 12 мая 2024 | Новости

Власти Южной Кореи готовы выделить $7,3 млрд на поддержку национальной полупроводниковой отрасли

-

![Samsung форсирует выход на рынок стеклянных подложек для чипов]() 06:29, 12 мая 2024 | Новости

Samsung форсирует выход на рынок стеклянных подложек для чипов

06:29, 12 мая 2024 | Новости

Samsung форсирует выход на рынок стеклянных подложек для чипов

-

![Маск заявил, что четвертый испытательный полет Starship может состояться через 3-5 недель]() 06:26, 12 мая 2024 | Новости

Маск заявил, что четвертый испытательный полет Starship может состояться через 3-5 недель

06:26, 12 мая 2024 | Новости

Маск заявил, что четвертый испытательный полет Starship может состояться через 3-5 недель

-

![Tak TV тестируется на 4,8°E]() 06:24, 12 мая 2024 | Новости

Tak TV тестируется на 4,8°E

06:24, 12 мая 2024 | Новости

Tak TV тестируется на 4,8°E

-

![На Земле началась очень сильная магнитная буря]() 06:19, 12 мая 2024 | Новости

На Земле началась очень сильная магнитная буря

06:19, 12 мая 2024 | Новости

На Земле началась очень сильная магнитная буря

-

![Канал Настоящее Время в FTA на 9°E]() 06:16, 12 мая 2024 | Новости

Канал Настоящее Время в FTA на 9°E

06:16, 12 мая 2024 | Новости

Канал Настоящее Время в FTA на 9°E

-

![Запущена новая группа спутников Starlink]() 21:11, 10 мая 2024 | Новости

Запущена новая группа спутников Starlink

21:11, 10 мая 2024 | Новости

Запущена новая группа спутников Starlink

XML error in File: https://www.tricolor.tv/rss/

Футбол

21:45 Фіорентина

Обновлено: 21:07 13.05.2024

Телепрограмма

14:55 - "Слепая". Две половинки.

15:20 - "Слепая". Призрачное счастье.

15:50 - "Слепая". Единственная надежда.

-

-

15:00 - "Единые новости". Телемарафон.

15:40 - "Герои".

16:00 - "Единые новости". Телемарафон.

14:45 - Х/ф "Бугимен. Начало легенды".

16:15 - Х/ф "Уикенд с батей".

17:40 - Х/ф "Телохранитель на фрилансе".

Вся телепрограмма

Голосование

Какая стоимость вашего ресивера?

Кто онлайн

Новое в каталоге

Sat-integral club

Re: ПО Sat-Integral S-1432 HD COMBO/S-1412 HD ROCKET версии 1.35/1.89

Re: Пожелания разработчикам ПО Sat-Integral SP-1319 HD Combo / SP-1329 HD Combo

Re: Пожелания разработчикам ПО Sat-Integral SP-1319 HD Combo / SP-1329 HD Combo

Re: Пожелания разработчикам ПО Sat-Integral SP-1319 HD Combo / SP-1329 HD Combo

PHP: mail() через внешние SMTP msmtp

webhook telegram Read timeout expired

Блокировка интернета на PS4 или ПК детям, через Telegram бота на Mikrotik

Сервер VPN IKEv2 MSCHAPv2 с логином и паролем на MikroTik + клиент Android 13

Уведомление в Telegram об окончании бекапа Hestia или VestaCP

Бесплатный VPN Warp от Cloudflare на роутере Keenetic Speedster

Windows 10 Неверное имя пользователя и пароль Samba Share Ubuntu

Host key verification failed после обновления сервера Ubuntu

dhcp-client on ISP1 lost IP address 176.117.167.211 — lease stopped locally

NFS подключение диска windows client к серверу на Ubuntu